W32Dasm是一个静态反汇编工具,它通常被程序员使用,可被用来Crack软件,可以有效的简洁程序编译的思路,它也被比作破解人的屠龙刀。W32Dasm10.0修改版是经Killer在W32Dasm8.93基础上修改的,W32Dasm还能够分析软件的框架以及架构,修改后的W32Dasm功能更强大,使用这款软件进行编写程序的测试代码对他们很有帮助,能完美显示中文字符串及VB程序,内含16进制编辑器,破解修改软件更容易,真可谓是反汇编极品!

W32Dasm是一个强大的反汇编工具,操作简单,使用方便。通常被程序员使用,当然也可被用来Crack软件了,很适合Cracker使用。

使用教程

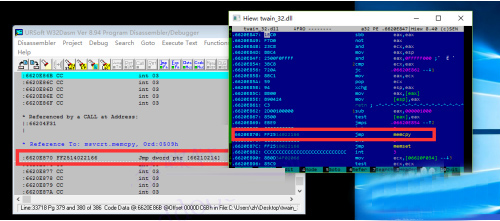

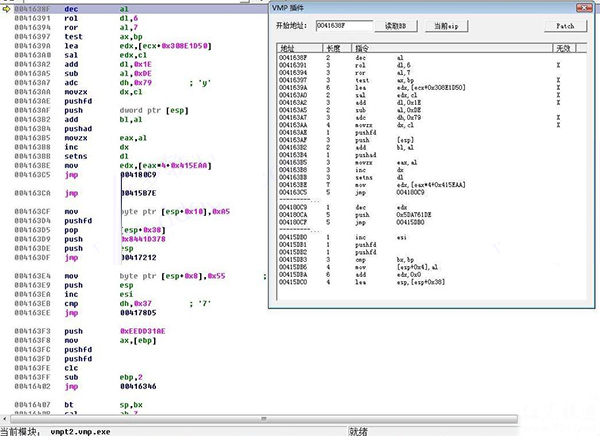

1、首先用w32dasm打开一个dll文件,见winwin7分享的图片:

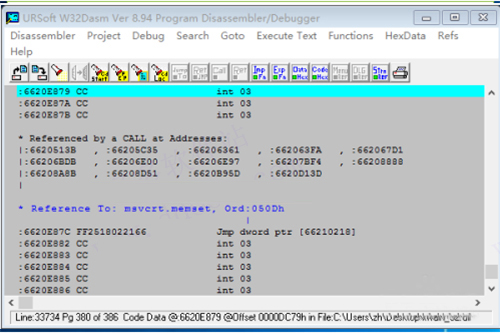

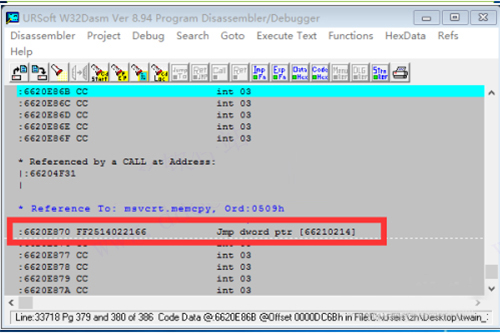

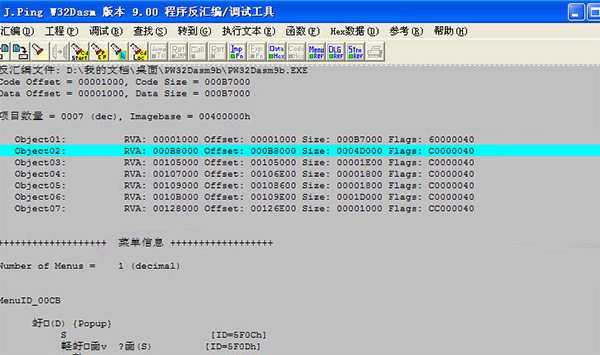

2、先找到要修改的代码在文件中的偏移,记下此地址,见winwin7分享的图片:

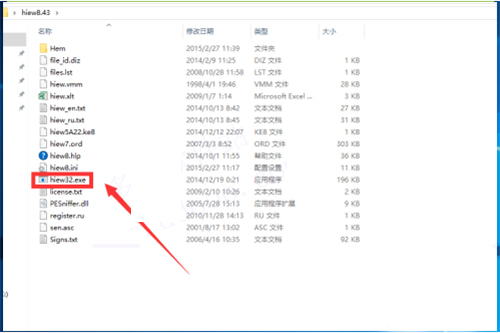

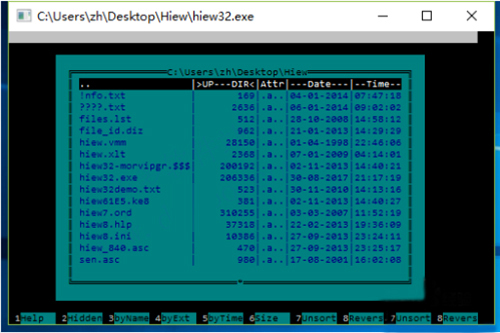

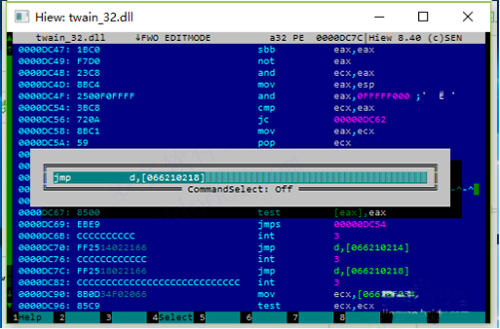

3、启动HIEW,进入程序界面如下图所示!win10下有部分乱码,不影响,见winwin7分享的图片:

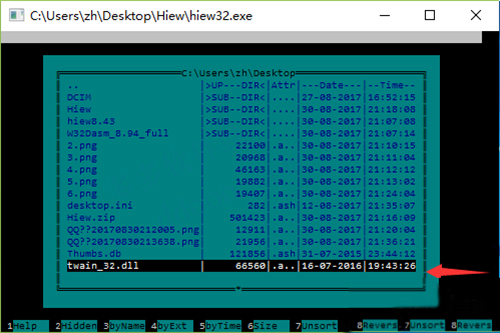

4、点击up可以进入上一层目录,选择你要修改的文件,双击打开,见winwin7分享的图片:

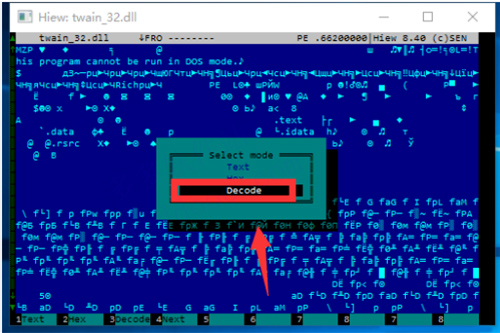

5、按下F4选择“DECODE“模式,见winwin7分享的图片:

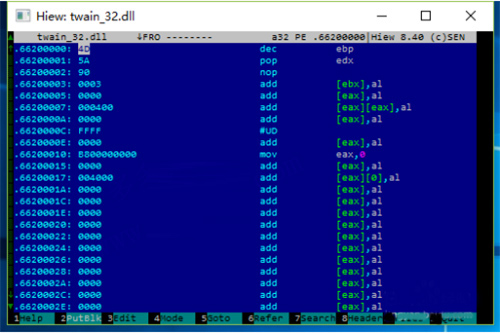

6、按下F5跳到刚刚记下的地址:6620E870,见winwin7分享的图片:

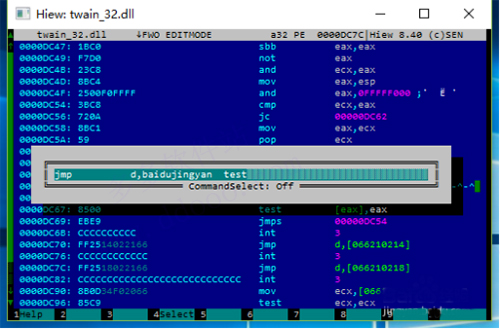

7、按下F3键后,烫后TAB键,可以直接修改呢,见winwin7分享的图片:

8、可以任意修改!!甚至修改成baidujingyan test吧!当然一般我们修改的是跳转指令JZ--JNZ等,见winwin7分享的图片:

w32dasm破解教程

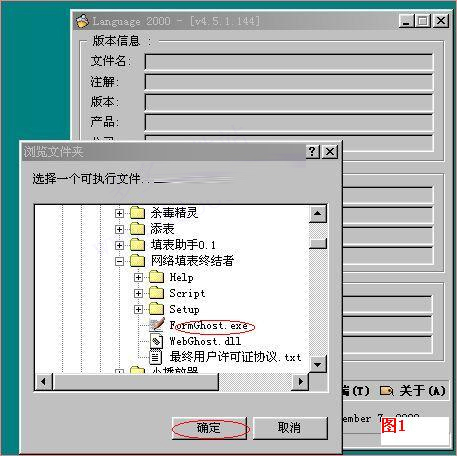

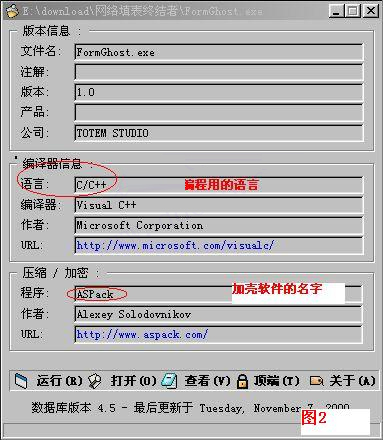

1、侦壳:先打开侦壳 language.exe,选择打开----找到要破解的网络填表终结者:FormGhost.exe,点确定,如图1。language.exe便显示出软件的壳是:Aspack,见winwin7分享的图片:

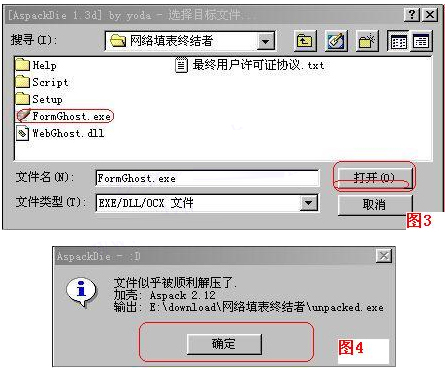

2、脱壳:双击脱壳AspackDie.exe,出现一个对话框,选择网络填表终结者:FormGhost.exe,打开,点确定脱壳完成。在网络填表终结者:FormGhost.exe同目录下生成一个unpacked.exe文件,这就是脱壳后的FormGhost.exe,见winwin7分享的图片:

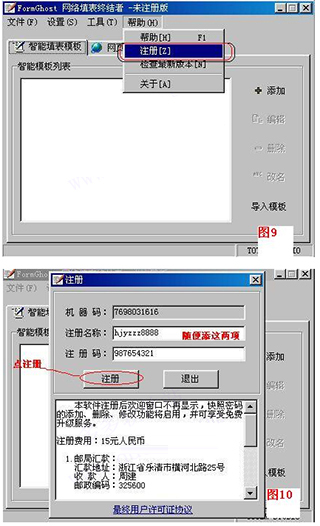

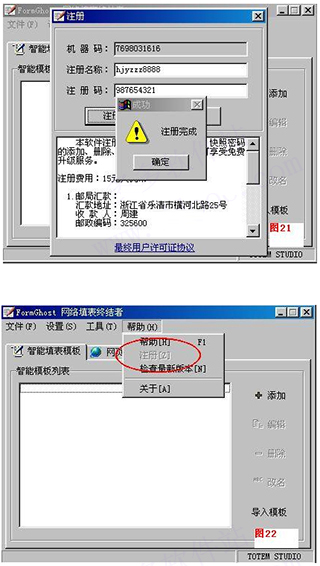

3,运行脱壳后的unpacked.exe,点帮助----注册,注册名称,注册码随便添。点注册,提示:“注册码错误”,好了记住这5个字。,见winwin7分享的图片:

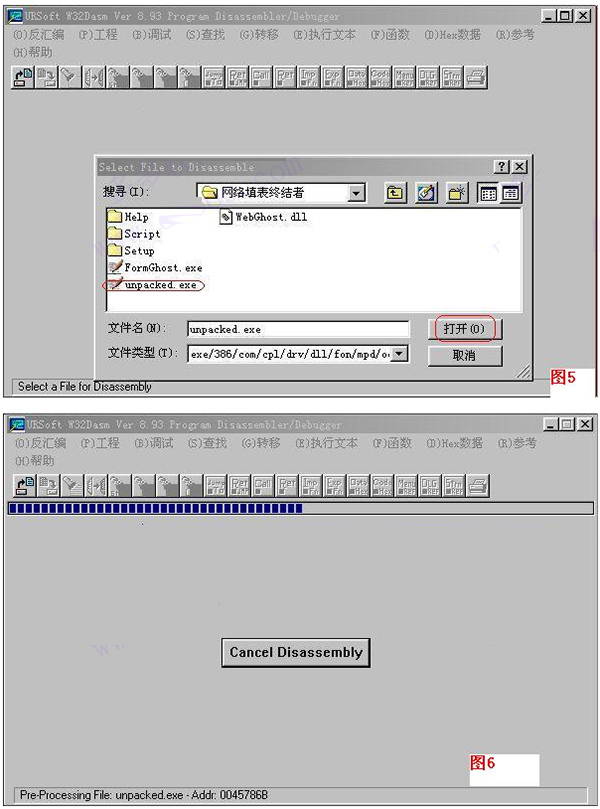

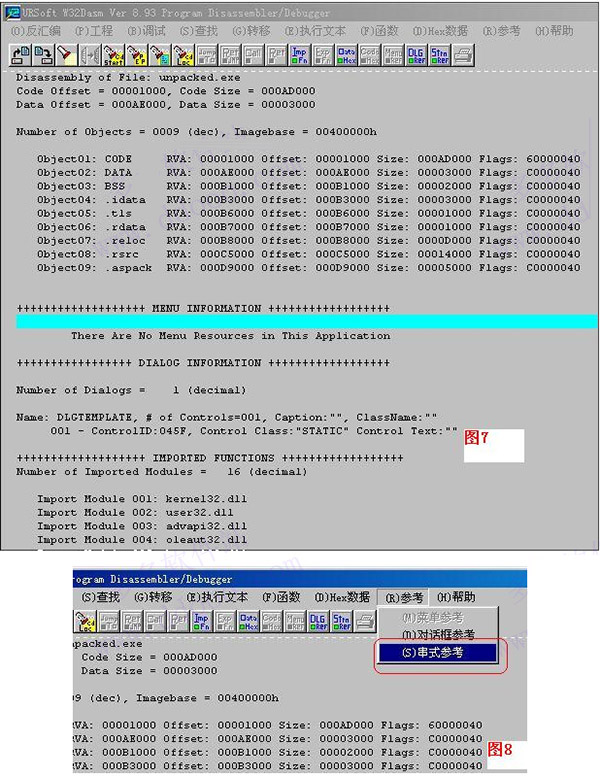

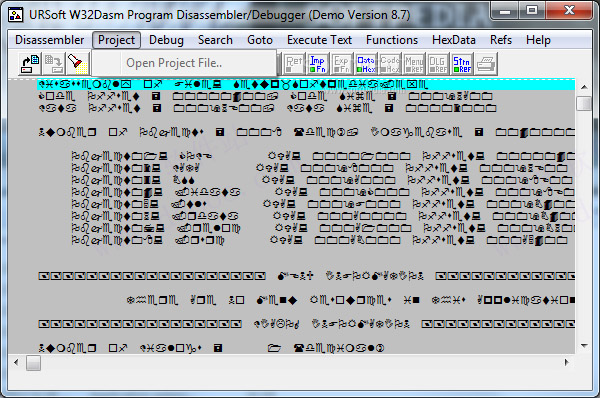

4,开始反汇编:打开 反编译 W32Dasm黄金中文版,选择反汇编----打开脱壳后的unpacked.exe,变开始加载,见winwin7分享的图片:

返汇编之后。点击上面的参考----串式参考,见winwin7分享的图片:

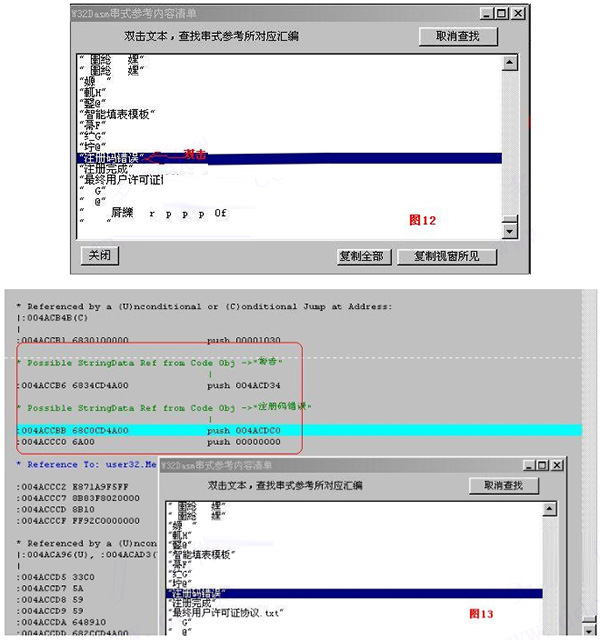

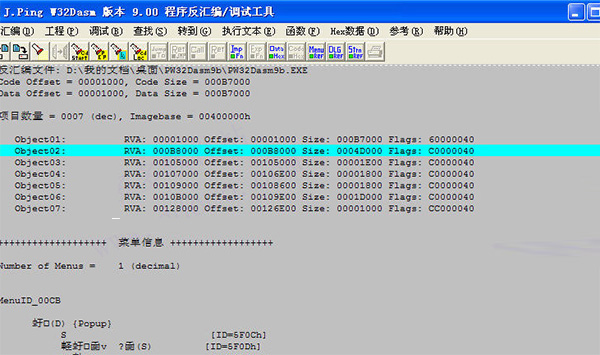

出现这个对话框,找到 “注册码错误”,双击它,汇编主程序便来到这里,见winwin7分享的图片:

注意:正确注册信息在错误信息之上,关闭串式参考框。看主程序。从注册码错误向上找到第一个跳转(关键跳,除了jmp的其它跳:je,jne,jz,jnz),见winwin7分享的图片:

(它上面的call叫关键call。),双击关键跳,看软件最下面有一行字:Line:379267 Pg 7586 of 7626 Code Data@004ACB4B@Offset 00ACB4BH in File:unpacked.exe.其中@Offset 00ACB4BH就是偏移地址,记住00ACB4B(后面的h代表16进制,不用管他),,见winwin7分享的图片:

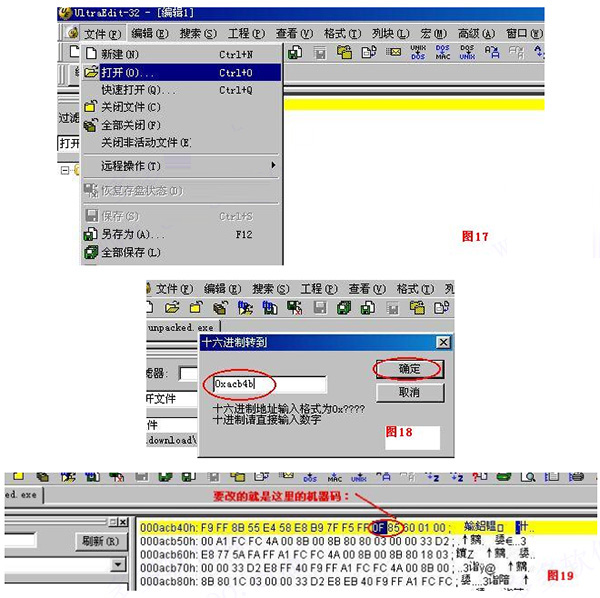

5、开始修改软件:打开16进制编辑器 UltraEdit.rar,(有点慢)。打开脱壳后的unpacked.exe,直接按ctrl+g,出现对话框,输入0xacb4b(即偏移地址,不要前面的000)图18。点确定,,见winwin7分享的图片:

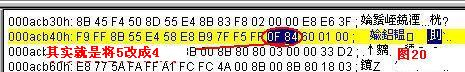

前面说过正确注册信息在错误信息之上,所以这里将of85改为of84。(如果正确注册信息在错误信息之下,这里改为eb)。将光标移到5上直接输入数字4即可,其他地方不要动。好了,改好只后左上角的文件---另存为unpacked222.exe

6、关闭所以软件,运行另存的unpacked222.exe,点帮助---注册,注册名称,注册码随便添,点确定,提示注册完成。回到软件界面看看,帮助,注册一项已经变为灰色了,,见winwin7分享的图片:

7、破解全部完成

w32dasm反汇编工具介绍

W32Dasm是一个强大的反汇编工具,操作简单,使用方便。通常被程序员使用,当然也可被用来Crack软件了,很适合Cracker使用。

我在这把与crack相关的功能简述如下:

1.0 开始

2.0 保存反汇编文本文件和创建方案文件

3.0 反汇编文本代码的基本操作

4.0 复制汇编代码文本

5.0 装载32位的汇编代码动态调试

6.0 运行,暂停或终止程序

7.0 单步跟踪程序

8.0 设置激活断点

9.0 偏移地址和虚拟地址转换

1.0 开始

1.1 运行W32Dasm,在这里以windows95自带的计算器为例:calc.exe。

1.2 从Disassembler(反汇编)菜单选择Disassembler Options(反汇编程序选项)选项将出现如下对话框。

1.3 在Disassembler(反汇编)菜单,选择Open File(打开文件)选项或按工具栏按钮。

1.4 选择你要打开的文件就可。

注意:你反汇编文件后,如字符己超过屏幕外,这时你要选择合适的字体(在Font字体选项中Select Font选择字体) ,然后设为默认字体(Save Default Font)即可。 当然一般以默认值就可。

2.0 保存反汇编文本文件和创建方案文件(Save The Disassembly Text and Create A Project File )

略。

3.0 反汇编源代码的基本操作

3.1转至编码逐渐(GotoCodeStart)

在菜单栏按或从菜单的转至(Goto)选项挑选转至编码逐渐(GotoCodeStart)或按CtrlS,那样鼠标光标将赶到编码的开端处,用户可根据双击鼠标或用shift+左右光标键更改鼠标光标位置。

注:编码的开端处是反汇编代码目录明细汇编语言指令的开端,而非程序执行的起点,程序执行的起点称之为程序流程入口点(ProgramEntryPoint)。

3.2转至程序流程入口点(GotoProgramEntryPoint)

在菜单栏按或菜单的转至(Goto)选项挑选转至程序流程入口点(GotoProgramEntryPoint)或按F10,那样鼠标光标将赶到程序流程入口点(EntryPoint),这里就是程序执行的起始点,一般动态调试时LOAD时才就停靠在这里。

3.3转至页(GotoPage)

在菜单栏按或菜单的转至(Goto)选项挑选转至页(GotoPage)或按F11,这时候跳出来一提示框,键入页码可跳转到有关网页页面去。

3.4转至编码部位(GotoCodeLocation)

在菜单栏按或菜单的转至(Goto)选项挑选转至编码部位(GotoCodeLocation)或按F12,一个提示框将出现,允许客户输入代码偏移地址,以跳转到此部位上来。

3.5实行文字自动跳转(ExecuteTextJump)

这作用是在ExecuteText(实行文字)菜单选项中的,实行弹跳(ExecuteJump)作用激话标准是鼠标光标在编码的跳转指令这方面上(这时候光条是亮度高的绿颜色)。这时工具栏JumpTo按键也激话。

这时按或菜单选项ExecuteJump(实行弹跳)或按右光标键,光条将赶到跳转指令所说到位置。在这里事例里,将赶到:004076CE

xoreax,eax这一行代码处:

若想回到到上一次弹跳,请参考3.6.

3.6回到到上一次弹跳ReturnFromLastJump

这作用是在ExecuteText(实行文字)菜单选项中的,此命令只是是在实行文字自动跳转作用结束后才激话。当这标准创立时,按键将激话。按将在菜单里选项回到到上一次弹跳(ReturnFromLastJump)或按左光标键,光条将回到到上一次弹跳部位处。

3.7实行通话ExecuteTextCall

这作用是在ExecuteText(实行文字)菜单选项中的,此作用激话的标准是光条在CALL命令一行。在这里一行时光条将发黄,按键将激话。实行时光条可能赶到CALL所指的详细地址处。

如下图所示:光条在0040751Dcall004073D4一行。

这时按将在菜单的执行通话(ExecuteTextCall)或按右光标键,光条将赶到CALL所指的详细地址004073D4这一行。

若想回到到刚刚起点的0040751Dcall004073D4一行,参照3.8的回到通话。

3.8回到通话(ReturnFromLastCall)

这作用是在ExecuteText(实行文字)菜单选项中的,此命令只是是在实行通话ExecuteTextCall作用结束后才激话。当这标准创立时,按键将激话。按将在菜单里选项回到通话(ReturnFromLastCall)或按左光标键,光条将回到到上一次通话部位处。

3.9导入功能(Imported)

在菜单作用选项里,它的作用通常是查看import函数。按将在菜单作用选项中的导进(Imports)指令,实行后将列举当前文件的Import函数。

若想回到到刚刚起点的0040751Dcall004073D4一行,参照3.8的回到通话。

操作指南

5.0运载32位的汇编代码动态调试

5.1反编译windows带有的计算方式程序流程calc.exe.

5.2挑选菜单调节选项里的载入解决(LoadProcess),或按Ctrl+L.出现一个载入提示框,你可以键入选项指令。如今你可以按运载(load)按键。

Calc.exe现在被W32DASM动态调试,将出现左右两调节对话框(如下图所示),在复位calc.exe程序后,命令将停留在入口点(EntryPoint)处。

左边调节对话框列举各种各样情况器如:CPU存储器,CPU控制寄存器,断点,活动的DLL,段寄存器这些;

6.0运作,中止或终止程序流程

6.1在右调节对话框,按运作(RUN)按键或按F9,calc.exe将运作下去。

按中止(PAUSE)按键或空白键,程序流程将中止,这在断点调试追踪时经常使用。

按停止(TERMINAT)按键,程序流程将终止,撤出动态调试自然环境。

7.0断点调试追踪程序流程

7.1重新加载calc.exe

7.2在程序流程载入后,停留在入口点,你可以按F7或F8单步调试程序流程,这俩键所不同的是F7是跟踪CALL里,F8是经过。

7.3进到全自动调节按(F5)和完毕全自动调节按(F6)。

8.0设定激话断点

8.1重新加载calc.exe

8.2在W32DASM的菜单转至选项转到编码处(gotocode)作用,填入403198,按明确,我们将在W32Dasm的主窗口(这时很有可能降到最低了,把其复原就可以)赶到403198详细地址一行。光条在这里一行明亮翠绿色,按F2或用电脑鼠标左点一下最左侧(与此同时按着CTRL)设定断点。

这时候如断点设置成功,光条最左侧有一小段黄条,表明此个人行为断点。如下图所示:

假如断点不在这里,整行光条将是黄色的。

当断点设置好后,在左调节对话框里的断点小窗口表明断点状况(右侧有一):

这时按F2或(鼠标键+CTRL),断点将取消。

8.3这时按F9程序流程将运作到有关断点时终止。

9.0偏移地址和虚拟注册地址变换

W32DASM、SOFTICE和Hiew(Decode方式)表明的地址全是虚拟注册地址,但是在Hiew(Decode方式)下,F5功能按键搜索的地址是偏移地址,因此必须将虚拟注册地址转化成偏移地址,才能找到恰当的地址。常见的方式是在W32DASM下将绿色的光条挪到某一行代码上,在对话框底端有一行字标示其偏移地址,如虚拟详细地址:CodeDaTa@0040534e而偏移地址为:@Offset0000474Eh.这便是偏移地址。

w32dasm反汇编工具特色

1、自定义语法高亮显示的色彩,某些关键字可以用突出颜色显示,Good!

2、可以手工增加注释,类似IDA,注释可以复制、保存。更加方便分析和写破解文章!

3、增强的搜索、查找功能!

4、命令行功能!

5、增加最新使用文件列表功能!

6、相当实用的快速编辑功能,可以取代HEX编辑器了!

7、增加汇编代码修补(Permenant Patcher)功能!

8、打开当前反汇编文件写操作!

9、本版修正两个窗口不能正常显示的BUG。

10、在反汇编窗口显示显示中文的功能!

11、在串式数据参考中提取中文字符串的功能!

12、支持VB/DELPHI字符串的提取,可以自定义VB_patch的打开和关闭!

关于w32dasm反汇编工具相关介绍就给大家分享到这里,希望大家会喜欢!

上一篇:Speccy(硬件检测)

下一篇:VCam虚拟摄像头

驱动人生10

驱动人生10 360解压缩软件2023

360解压缩软件2023 看图王2345下载|2345看图王电脑版 v10.9官方免费版

看图王2345下载|2345看图王电脑版 v10.9官方免费版 WPS Office 2019免费办公软件

WPS Office 2019免费办公软件 QQ浏览器2023 v11.5绿色版精简版(去广告纯净版)

QQ浏览器2023 v11.5绿色版精简版(去广告纯净版) 下载酷我音乐盒2023

下载酷我音乐盒2023 酷狗音乐播放器|酷狗音乐下载安装 V2023官方版

酷狗音乐播放器|酷狗音乐下载安装 V2023官方版 360驱动大师离线版|360驱动大师网卡版官方下载 v2023

360驱动大师离线版|360驱动大师网卡版官方下载 v2023 【360极速浏览器】 360浏览器极速版(360急速浏览器) V2023正式版

【360极速浏览器】 360浏览器极速版(360急速浏览器) V2023正式版 【360浏览器】360安全浏览器下载 官方免费版2023 v14.1.1012.0

【360浏览器】360安全浏览器下载 官方免费版2023 v14.1.1012.0 【优酷下载】优酷播放器_优酷客户端 2019官方最新版

【优酷下载】优酷播放器_优酷客户端 2019官方最新版 腾讯视频播放器2023官方版

腾讯视频播放器2023官方版 【下载爱奇艺播放器】爱奇艺视频播放器电脑版 2022官方版

【下载爱奇艺播放器】爱奇艺视频播放器电脑版 2022官方版 2345加速浏览器(安全版) V10.27.0官方最新版

2345加速浏览器(安全版) V10.27.0官方最新版 【QQ电脑管家】腾讯电脑管家官方最新版 2024

【QQ电脑管家】腾讯电脑管家官方最新版 2024